Cómo crear una clave API para su plugin de WordPress

- nir

- julio 23, 2023

- apoyo general, Plugin

- 0 Comments

Con el fin de enviar notificaciones push para lanzar su sitio de WordPress, es necesario instalar el plugin web2application.

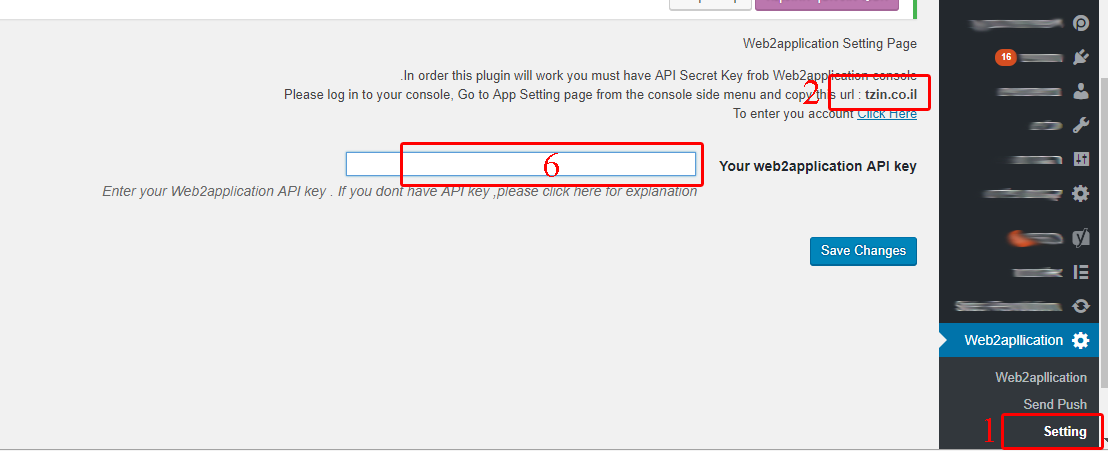

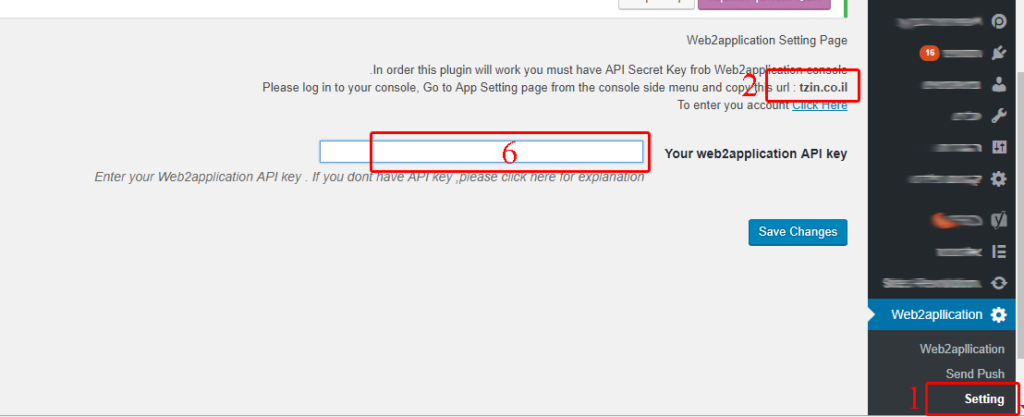

1. Después de la instalación, vaya a “Configuración”.

2. selecciona y copia la URL que muestra el plugin “tu-dominio.com”.

3. Acceda a su cuenta web2application y vaya a “Configuración Push en el menú de la izquierda”.

4. Pega o escribe la URL que te dio el plugin y haz clic en “Crear API”.

5. el sistema generará una clave API especial para su URL. Cópielo y péguelo en la Configuración de Plugin (número 6 en la primera imagen).

¿Qué es una clave API?

Para identificar y autenticar una aplicación o un usuario, la clave API es un código único. Un mercado interno de marca blanca, por ejemplo, es un sitio donde se pueden comprar claves API al por mayor. Sirven de testigo secreto para la autenticación, así como de medio de identificación de los usuarios.

Las API (interfaces de programación de aplicaciones) son interfaces que ayudan en el desarrollo de software y describen cómo funcionan juntas distintas piezas de software. Las solicitudes entre programas, la forma de crear la clave api y los formatos de datos que utilizan son competencia de estos sistemas. Las aplicaciones y sitios web de IoT utilizan con frecuencia estas herramientas para adquirir y procesar datos o permitir que los usuarios proporcionen información. Los generadores de claves API, por ejemplo, permiten a los consumidores obtener claves API de Google o claves API de YouTube.

El usuario, el desarrollador y el programa se identifican mediante una clave API que proporciona una aplicación al llamar a una API de un sitio web. Normalmente, una clave API viene con un conjunto de derechos de acceso que son específicos de la API con la que está vinculada.

Utilice claves API por diversas razones.

Las claves API se emplean con frecuencia para restringir el acceso y controlar el uso de la interfaz de una API. Se adoptan sistemáticamente medidas preventivas para evitar usos indebidos o perjudiciales. Las claves API pueden utilizarse para diversos fines, entre ellos:

Claves API de autenticación para el inicio de sesión en proyectos

La autenticación de los usuarios y del proyecto en su conjunto es posible gracias al uso de claves API. Las claves API se utilizan para conceder acceso a un proyecto a través de:

Definición del proyecto

Al realizar una llamada a la API, la aplicación o un proyecto específico pueden identificarse mediante su clave de API. Las claves API, aunque no son tan seguras como los tokens que permiten la autenticación, ayudan a identificar el proyecto o la aplicación que realiza la llamada. Por ello, pueden utilizarse para restringir el acceso y asignar la información de uso a un único proyecto…

Aprobación del proyecto

Un uso frecuente de las claves API es verificar que una aplicación está autorizada a realizar una solicitud a la API. La API utilizada en el proyecto se habilitará como parte del proceso de autorización.

Claves API de autenticación para usuarios

La persona que solicita el acceso a la API debe identificarse utilizando uno de los distintos tipos de técnicas de autenticación. Los tokens de autenticación son utilizados tanto por los endpoints como por los servidores API para verificar que el usuario tiene permiso para realizar una llamada, y esta información puede ser utilizada para emitir un juicio sobre la aprobación de una solicitud.

La autenticación puede realizarse utilizando claves API para lo siguiente:

Autenticación del usuario

Al confirmar o autenticar la identidad del usuario, se garantiza que la persona que realiza la llamada es quien dice ser.

Autorización del usuario

Cuando un usuario realiza una solicitud, se verifica que tiene autorización para hacerlo.

Seguridad de las claves API

A la luz del creciente crecimiento del IoT, la seguridad de las API es cada vez más crucial. La información personal sensible de un usuario se transmite entre las API y las aplicaciones y sistemas con los que interactúan. Por lo tanto, una API vulnerable podría ser un objetivo de gran valor para que los atacantes accedan a datos cruciales y a máquinas y redes a través de una API desprotegida. Por ello, deben ser especialmente seguras frente a ataques como fallos en el control de acceso, denegación de servicio distribuida (DDoS), inyección y man-in-the-middle (MITM).

El uso de API REST es una forma estándar de proteger su API, ya que regula los datos a los que una API puede acceder a través de un protocolo de transferencia de hipertexto (HTTP) basado en un identificador uniforme de recursos (URI). Como resultado, no se pueden introducir datos perjudiciales en una API.