Comment créer une clé API pour votre plugin wordpress ?

- nir

- juillet 23, 2023

- Plugin, soutien général

- 0 Comments

Pour envoyer des notifications push sur votre site WordPress, vous devez installer le plugin web2application.

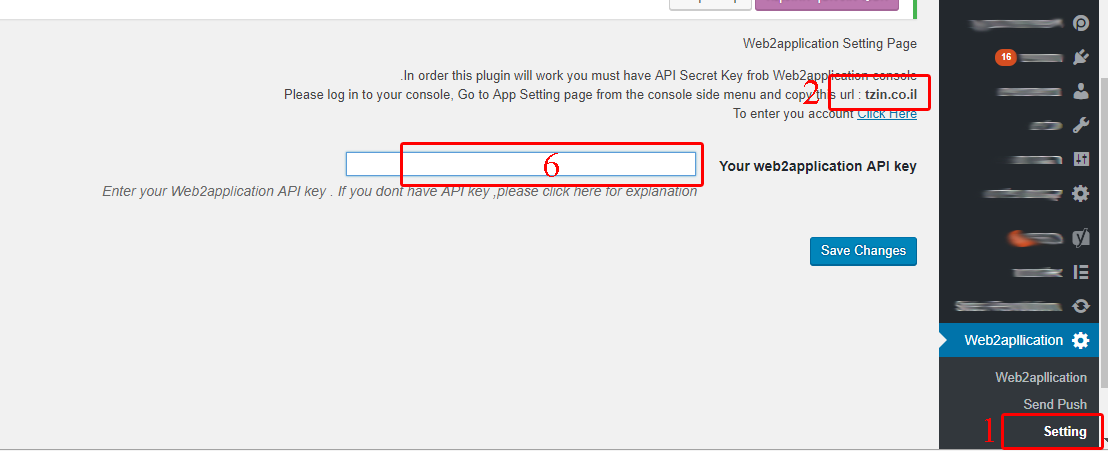

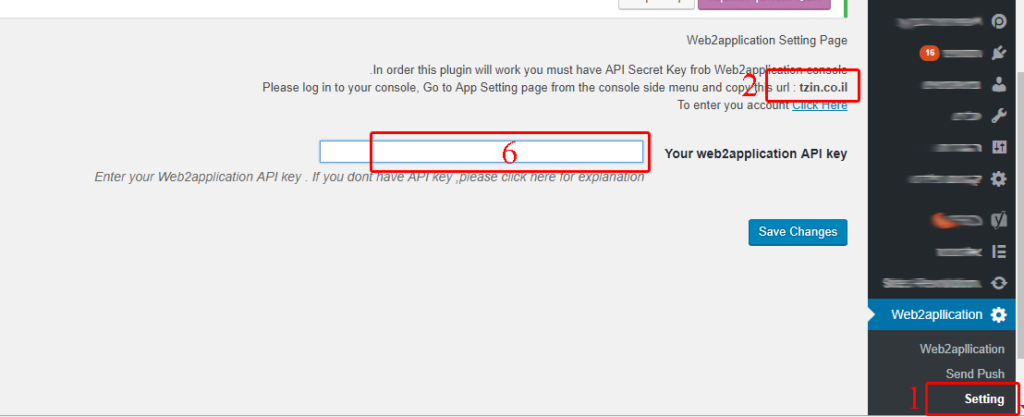

1. Après l’installation, allez à “Setting”.

2. sélectionnez et copiez l’URL que le plugin affiche “votre-domaine.com”.

3. Connectez-vous à votre compte web2application et allez à “Push Setting dans le menu de gauche”.

4. Collez ou écrivez l’URL que le plugin vous a donné et cliquez sur “Create API”.

5. le système génère une clé API spéciale pour votre URL. Copiez-le et collez-le dans le réglage du plugin (numéro 6 sur la première image).

Qu’est-ce qu’une clé API ?

Pour identifier et authentifier une application ou un utilisateur, la clé API est un code unique. Une place de marché interne en marque blanche, par exemple, est un site où les clés API peuvent être achetées en gros. Ils servent de jeton secret pour l’authentification, ainsi que de moyen d’identification des utilisateurs.

Les API (interfaces de programmation d’applications) sont des interfaces qui facilitent le développement de logiciels et décrivent la manière dont les différents éléments d’un logiciel fonctionnent ensemble. Les demandes entre les programmes, la manière de créer une clé api et les formats de données qu’ils utilisent relèvent tous de l’autorité de ces systèmes. Les applications IoT et les sites web utilisent fréquemment ces outils pour acquérir et traiter des données ou permettre aux utilisateurs de fournir des informations. Les générateurs de clés API, par exemple, permettent aux consommateurs d’obtenir des clés API de Google ou de YouTube.

L’utilisateur, le développeur et le programme sont tous identifiés par une clé API qui est donnée par une application lorsqu’elle appelle l’API d’un site web. En règle générale, une clé API s’accompagne d’un ensemble de droits d’accès spécifiques à l’API à laquelle elle est liée.

Les clés d’API sont utilisées pour diverses raisons.

Les clés API sont souvent utilisées pour restreindre l’accès à l’interface d’une API et en contrôler l’utilisation. Des mesures préventives sont régulièrement prises afin d’éviter toute utilisation abusive ou préjudiciable. Les clés d’API peuvent être utilisées à diverses fins, notamment :

Clés d’authentification API pour la connexion au projet

L’authentification des utilisateurs et du projet dans son ensemble est rendue possible par l’utilisation de clés API. Les clés API sont utilisées pour accorder l’accès à un projet via :

Définition du projet

Lors d’un appel API, l’application ou un projet spécifique peut être identifié par sa clé API. Les clés API, bien qu’elles ne soient pas aussi sûres que les jetons d’authentification, permettent d’identifier le projet ou l’application à l’origine de l’appel. Ils peuvent donc être utilisés pour restreindre l’accès et attribuer les informations d’utilisation à un seul projet …

Approbation du projet

Une utilisation fréquente des clés d’API consiste à vérifier qu’une application est autorisée à faire une demande à l’API. L’API utilisée dans le projet sera activée dans le cadre de la procédure d’autorisation.

Clés d’authentification API pour les utilisateurs

L’appelant qui demande l’accès à l’API doit être identifié à l’aide d’un des différents types de techniques d’authentification. Les jetons d’authentification sont utilisés par les points finaux et les serveurs API pour vérifier que l’utilisateur est autorisé à passer un appel, et cette information peut être utilisée pour décider d’approuver ou non une demande.

L’authentification peut se faire à l’aide de clés API pour les éléments suivants :

Authentification de l’utilisateur

En confirmant ou en authentifiant l’identité de l’utilisateur, on s’assure que la personne qui appelle est bien celle qu’elle prétend être.

Autorisation de l’utilisateur

Lorsqu’un utilisateur fait une demande, cela permet de vérifier qu’il a l’autorisation de le faire.

Sécurité des clés API

Compte tenu de la croissance de l’IdO, la sécurité des API devient de plus en plus cruciale. Les informations personnelles sensibles d’un utilisateur sont transmises entre les API et les applications et systèmes avec lesquels elles interagissent. Une API vulnérable pourrait donc constituer une cible de grande valeur pour les attaquants, qui pourraient ainsi accéder à des données cruciales, à des machines et à des réseaux par le biais d’une API non protégée. Ils doivent donc être particulièrement protégés contre les attaques telles que les défaillances du contrôle d’accès, les dénis de service distribués (DDoS), les injections et les attaques de type “man-in-the-middle” (MITM).

L’utilisation d’API REST est un moyen standard de sécuriser votre API, car elle régit les données auxquelles une API peut accéder par le biais d’un protocole de transfert hypertexte (HTTP) basé sur un identifiant de ressource uniforme (URI). Par conséquent, les données nuisibles ne peuvent pas être introduites dans une API.